Plus de deux ans après avoir fui son pays pour dénoncer les pratiques de la NSA, Edward Snowden continue de livrer des secrets sur l'étendue des programmes de surveillance mis en place par le club des "Five Eyes", l'alliance des services de renseignement des Etats-Unis, de Grande-Bretagne, de Nouvelle-Zélande, d'Australie et du Canada. Le site The Intercept publie ainsi de nouveaux documents fournis par l'ancien agent américain, qui montrent que le GCHQ britannique avait déployé des moyens au moins aussi importants que la NSA, pour espionner notamment l'historique web de millions d'internautes. Nom de code du programme en place depuis 2007 : KARMA POLICE.

En dupliquant le trafic des câbles internationaux de fibres optiques qui passent par la Grande-Bretagne (comme la DGSE le fait des câbles connectés en France), le GCHQ collecte chaque jour plus de 100 milliards de méta-données qui couvrent les pages web visitées par les internautes, les communications sur les outils de messagerie instantanée, les e-mails, les appels Skype, les géolocalisations d'appareils mobiles, les échanges sur les réseaux sociaux, etc. Toutes les adresses IP liées aux connexions sont collectées, ainsi que les cookies générés par les plus grands sites internet comme Google, Amazon, YouTube, la BBC, Reddit, Facebook, Windows Live, Hotmail, etc.

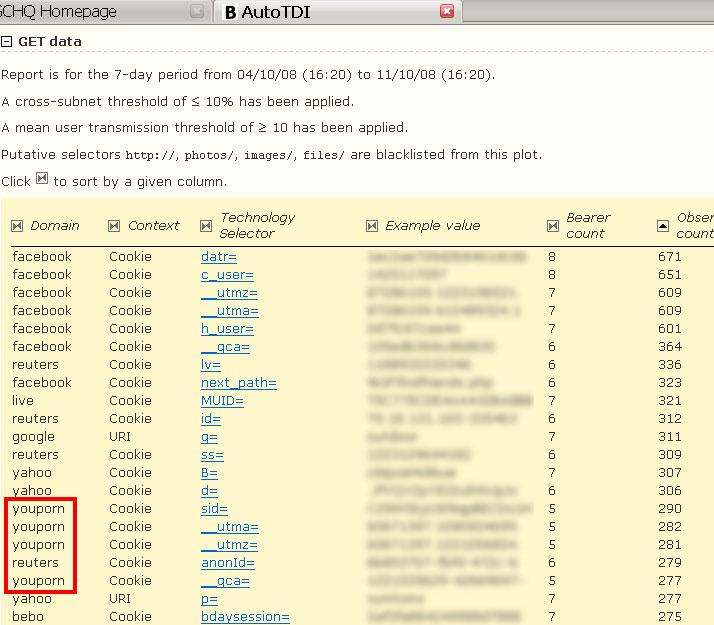

Toutes ces informations sont envoyées dans une immense base de données appelée "Black Hole" ("trou noir"), qui en mars 2009 était composée à 41 % d'informations liées à l'historique web. Un programme baptisé MUTANT BROTH permet alors de croiser les informations pour retrouver l'adresse IP d'une personne à partir de son adresse e-mail ou d'un nom d'utilisateur, ou au contraire, pour trouver le nom d'utilisateur ou l'adresse e-mail fréquemment associé à une adresse IP, afin de trouver son identité. Toutes les traces laissées par les métadonnées sont exploitées, jusqu'au type de navigateur utilisé, sa version, la longueur du mot de passe, etc., afin d'obtenir des identifiants uniques, baptisés TDI ("Target Detection Identifiers") :

L'agence peut ainsi retracer à la demande l'activité typique d'un internaute et consulter son historique dans le détail à partir de ses différents TDI. L'un des documents internes du GCHQ dévoilé par Edward Snowden montre ainsi un exemple d'historique de navigation où l'on voit quelques visites sur Youporn au milieu de reherches Google, de lectures sur Reuters ou d'échanges sur Facebook :

L'agence britannique se sert en premier lieu de ces informations pour établir des croisements et tenter de trouver des suspects potentiels (par exemple s'ils écoutent des webradios islamistes), ou de détecter l'activité en ligne d'une cible préétablie.

C'est peu ou prou, espérons à bien plus grande échelle, ce que les services de renseignement français souhaitent pouvoir faire avec l'installation des boîtes noires qui seront imposées sur les réseaux des FAI et/ou des hébergeurs français, avec la loi Renseignement. Contrairement au schéma britannique, la méthode française aura l'avantage pour les services de fonctionner directement au coeur des réseaux des intermédiaires, ce qui évite d'avoir à dupliquer des milliards de données et d'utiliser des capacités de calcul très centralisées. Le revers, c'est qu'il sera plus difficile pour les services français de croiser les données provenant de réseaux différents, comme MUTANT BROTH sait parfaitement le faire.

Mais comme le note The Intercept, le GCHQ a également exploité ces données pour étendre ses capacités de piratage de cibles étrangères. Ainsi par exemple, le couple KARMA POLICE + MUTANT BROTH a été mis à profit pour le piratage de Gemalto, en identifiant grâce aux programmes les employés clés de la société française de fabrication de cartes SIM, et pirater leurs ordinateurs pour gagner l'accès aux documents qui les intéressaient. Même tactique avec le piratage de Belgacom, également réalisé en utilisant les programmes.

Outre les deux programmes cités, le GCHQ disposent d'autres outils spécifiques comme SOCIAL ANTHROPOID, qui permet d'analyser les métadonnées de tous les moyens de communication (téléphone, réseaux sociaux, messageries, e-mails, etc.), MEMORY HOLE qui archive les requêtes effectuées sur les moteurs de recherche, MARBLED GECKO qui se concentre sur les recherches géographiques (par exemple, repérer qui s'intéresse à la géographie d'un camp de djihadistes en Syrie), ou INFINITE MONKEYS qui analyse les données liées aux forums.

Faute de réforme réglementaire réelle, et surtout de volonté politique de privilégier la vie privée sur la sécurité, seul le mouvement de généralisation du chiffrement des données entamé depuis le début des années 2000, et amplifié depuis les révélations de Snowden, fait obstacle à l'obtention d'autant d'informations par les services de renseignement. D'où les mots de plus en plus durs qu'ont les autorités à l'égard des entreprises qui décident de chiffrer les communications de leurs clients de bout en bout sans offrir de "backdoor" aux gouvernements.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !