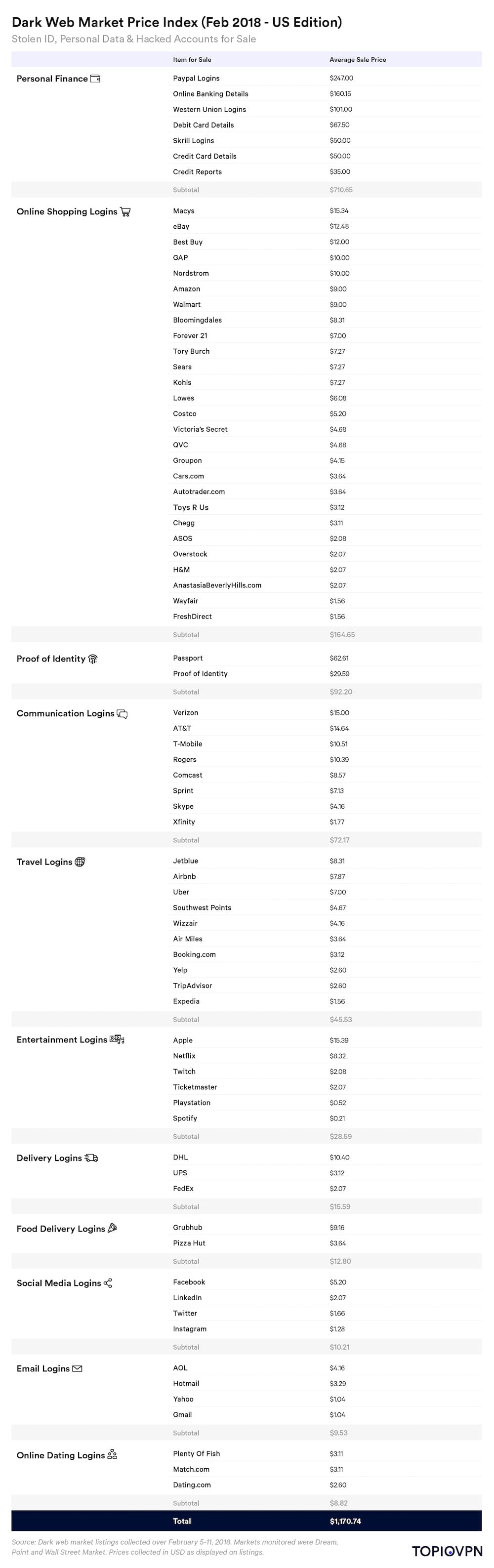

Obtenir illégalement l'accès à un compte Apple coûte 15,39 $

Si un malandrin cherchait à tout savoir de vous, il lui en coûterait moins de 1 200 $, selon l'indice Dark Web Market Price de Top10VPN. C'est le prix à payer afin d'obtenir les identifiants et mots de passe des comptes internet d'utilisateurs américains des principaux services en ligne. L'accès à un compte Apple est parmi les plus coûteux.

Pour récupérer de manière frauduleuse les informations de connexion à un compte Apple, il faut débourser 15,39 $. Avoir ces données, c'est la possibilité pour le brigand de voler l'identité numérique de sa victime… et de profiter tranquillou des contenus d'Apple Music, par exemple. L'accès au compte Apple est le plus cher des identifiants de la catégorie « divertissement » (Netflix est loin derrière avec 8,32 $), mais aussi de la plupart des autres catégories.

Dans la catégorie des réseaux sociaux, Facebook ne « coûte » que 5,20 $, LinkedIn 2,07 $ ; dans la catégorie « communications », Verizon n'est pas si loin avec 15 $ (14,64 $ pour AT&T) ; les données d'un compte Macy's, dans la catégorie « magasinage en ligne », coûtent 15,34 $, pour eBay c'est 12,48 $ et Best Buy 12 $.

Il faut aller chercher dans des catégories encore plus sensibles pour avoir des prix plus élevés qu'Apple. Pour récupérer les identifiants d'un compte qui permet d'identifier une personne avec son passeport, il faut compter 62,61 $. Les données d'un compte PayPal sont facturées 247 $ ; les détails d'un compte bancaire en ligne coûtent 160,15 $ (101 $ pour Western Union). Pour tout savoir d'une personne, c'est à dire accéder à l'intégralité de tous ces comptes si d'aventure celle-ci était inscrite à tous ces services, il en coûterait 1 170 $.

Ce « classement » fait la moyenne des prix des listings de données de comptes internet vendues sur trois des plus importantes plateformes du "dark net" écoulant ce genre d'informations (Dream, Point et Wall Street Market, auxquelles on ne peut accéder qu'au travers d'une connexion Tor). Les bandits y écoulent leur marchandise illégale : accès à des comptes web donc, mais aussi des armes et de la drogue.

Protéger son compte Apple avec l'identification à deux facteurs est une mesure qui permet de réduire fortement ses « chances » de figurer dans ce genre de listing.

FAKE NEWS !

@spece92

MacG est un Eden pour les coprolaliques.

Coprolalaland.

@Bigdidou

Quel mot de merde j’ai même pas envie de connaître sa signification

@ spece92

Ah ah, juste énorme !

@spece92

"Quel mot de merde j’ai même pas envie de connaître sa signification"

Ça veut dire dire de la merde.

On le dira jamais assez : activé l'authentification à deux facteurs, partout.

@arnaudducouret

Le problème c’est que le sms est considéré comme peu sécurisé aussi...

Je crois que pour un SMS il faut que la personne voulant y avoir accès se trouve à proximité de toi. Mais oui c'est un problème et de toute façon rien n'est infaillible... mais tu seras d'accord que c'est mieux que d'avoir un simple mot de passe !

@arnaudducouret

Non justement pas besoin que la personne soit à proximité, il y a des moyens de détourner les sms. Les notifications utilisées par Apple ou Yahoo par exemple seraient plus sécurisées, j’avais lu ça mais je ne sais plus où.

@arnaudducouret

«Je crois que pour un SMS il faut que la personne voulant y avoir accès se trouve à proximité de toi. »

Ta croyance est erronée.

Rajoute a cela la publication il y a quelque jours des multiples failles du protocole 4G (et 3G), confirme que le mobile est une passoire des plus laches. Faire des transactions un minimum sensibles avec un mobile est de la folie et rien d'autre.

Sachant que cette realité est connue depuis des annees des experts en securité, on peut se demander la raison qui motive les banques, administration, entreprises a donc utiliser le mobile pour effectuer des transactions et acceder a des comptes...

Ceci dit cet article a au moins un merite c'est de demontrer que tous les services en lignes sont piratés et piratables. Maintenant pour ceux qui n'avaient pas encore compris pourquoi il faut que les logiciels chiffrent en interne leurs données, je pense que c'est clair.

Apres cela met aussi en evidence les fadaises et pseudo-justification fallacieuses que les autorités et entreprises racontent sur la securités des données et leurs acces...

Pour rappel, en France, Sarko a fait voter une loi qui criminalise le possesseur d'un reseau Wifi si celui-ci est piraté car alors le possesseur est coupable de defaut de securisation de son reseau... sachant que le protocole Wifi est une passoire insecurisable et que toutes les donnees necessaires aux piratage des comptes et services en ligne sont a disposition, on peut - au minimum - se poser la question de l’incompétence du législateur...

@C1rc3@0rc

Ok, les protocoles de communication mobiles (3G, 4G...) sont bourrés de failles.

Mais si la communication entre le client (smartphone) et le serveur (une banque par exemple) est chiffrée de bout en bout, est ce que les failles sur ces protocoles sont vraiment exploitables ?

En gros, si l’application de la banque se connecte à ma banque via du HTTPS - de la même manière que via une connexion fixe - est ce que c’est moins sécurisé que sur une connexion fixe ?

Est ce qu’une attaque du type man in the middle est plus facile sur du mobile pour déchiffrer le trafic https ?

C’est une vraie question.

Sur du navigateur web, on nous alertes de toujours vérifier le cadenas vert, et les navigateurs alertent toujours en cas de certificats qui ne correspond pas. Je sais, ce n’est pas fiable en 100%, mais en général en cas de vol de certificats, ils sont rapidement révoqués.

Comment un utilisateur peut il vérifier cela sur un app ?

Ou alors c’est géré directement par le développeur ? Et donc notre sécurité dépend de la confiance qu’on apporte au dev (bon sur une banque c’est dans leur intérêt de verrouiller tout ça...)

Je ne suis pas dev sur mobile, je n’ai aucune idée comment ça marche, mais je vais me renseigner du coup. Si quelqu’un a des articles intéressants là dessus...

@Korhm

«Mais si la communication entre le client (smartphone) et le serveur (une banque par exemple) est chiffrée de bout en bout, est ce que les failles sur ces protocoles sont vraiment exploitables ?»

Oui toutes les failles et backdoor sont exploitables.

Il faut comprendre qu'il y a 2 choses qui sont exploitables:

- les données

- la structure des donnees

On peut intercepter la transaction entre les interlocuteurs a plusieurs niveaux et il y a plusieurs manières de pirater cette transaction.

Donc deja la premiere certitude c'est qu'une transaction sur mobile est enregistré systematiquement, avec

- l'identité des interlocuteurs,

- la position dans la cellule,

- l'heure,

- les volumes de données echangés,

- les OS et terminaux utilisés

- la nature de la transaction (voix, données)

Ensuite on a la certitude que la transaction est interceptée aux niveaux:

- des relais cellulaire

- des routeurs internet

- des fournisseurs d'acces

Un pirate/agent/espion/... peut intercepter la communication a chacun de ses niveau et se positionner meme entre le smartphone et le premier relai.

Le seul moyen en fait de proteger sa transaction c'est qu'elle soit chiffrée sérieusement a l’intérieur du smartphone par le soft qui gère les données et de celui du terminal de l’interlocuteur. C'est tres rarement le cas!

Il faut aussi faire attention aux fausses transactions chiffrées. Par exemple certaines applications disent chiffrer les communication mais cela se fait a travers le serveur de l'editeur de l'application. Cela ne vaut donc rien en terme de securité.

Il faut aussi savoir que les trucs de type dropbox ne sont pas securisés et que la loi oublige ces fournisseurs cloud a garantir l'acces aux donnees qui passent sur leur services. Donc le seul moyen de securiser les données dans ce cas c'est de chiffrer la données en local avant de l'envoyer sur ces service. Autrement dis tous les fichiers dans le dossiers dropbox doivent etre chiffrés en permanence!

Le HTTPS n'est pas un chiffrement de bout-en-bout et on peut le pirater.

L'attaque la plus efficace c'est celle qui ne laisse pas de trace. Une personne qui s'interpose entre deux interloccuteur peut tout a fait utiliser un certificat de chiffrement corrompu. C'est difficile de s'en appercevoir si c'est bien fait.

Le plus gros danger vient de la phase d'authentification et c'est celle qui est la plus facilement piratable. Meme dans le cas d'une transaction chiffrée de bout en bout, si la cle est echangée lors de l'authentification alors c'est comme s'il n'y avait pas de chiffrement.

Et il ne faut pas croire que l'authentification en deux etapes ou a deux facteurs securise quoi que ce soit. Pour que ce type d'authentification soit efficace il faudrait:

- disposer de 2 terminaux distincts

- communiquer par 2 reseaux totalement differents et etanches

- disposer de 2 identites differentes (chaque identification etant distincte)

Quelques banques utilisent l'authentification en 2 facteurs vraie. Elles fournissent a leur clients des terminaux herzien disposant de certificats uniques qui genere une cle d'identification. Cette cle permet de certifier son identité lors de sa connexion au site de la banque. Ça ne passe jamais par le smartphone...

La cle de chiffrement ne doit jamais etre la cle d'authentification...

Bref si je resume, pour avoir une transaction qui est securisée il faut:

- ne pas faire confiance a l’interlocuteur ni au fournisseur de service (un hacker peut s'interposer sans qu'on le sache)

- avoir un chiffrement systématique de la donnée dans le logiciel

- pas d’échange de clé lors de la transaction

- une authentification par mot de passe robuste

- optionnellement une double authentification par la methode des deux facteurs disctincts

A partir ce ce moment les risques de piratages sont reduit au minimum.

Peut etre mais les codes envoyés ne sont valables que quelques minutes.

On est dans le domaine de la limitation du risque, pas de l’absence de risque.

@adixya

Ah mais je suis d’accord, je l’ai activé partout quand même, c’est mieux que rien en effet.

Authy fonctionne très bien pour l’authentification en deux étapes ?

Bah la prochaine fois que j'oublie mon mot de passe Facebook, je saurais où aller le chercher ! La vie est simple quand on a 5 $.

On à beau mettre toutes les sécurités possibles s’ils sont en possessions de 0-day sur l’ensemble de ces services pour y accéder sans s’authentifier, ça ne servira à rien du tout. Il vaut mieux proposer de tels services quand on est à leur place plutôt que de revendre ces failles qui certes rapportent beaucoup à un instant T mais dans la durée, ces types de services sont encore plus rentables j’imagine...

@sangoke

Ce sont deux business différents qui s'adressent a deux public différents.

On peut penser ce que l'on veut de l'exemple de l'article, mais le commerce des acces aux comptes piratés est un business florissant qui s'abreuve des piratage incessant des sites ou meme du phishing des utilisateurs. Tous les monde y passe de Facebook a Yahoo en passant par Apple.

Le commerce des failles majeures et des malware les exploitant c'est un autre niveau, ou les tarif vont du millier d'euros a plusieurs centaines de millions et qui s'effectue entre organisations criminelles, agence d'etat, officines d'espionage economique et industriel.

Entre les deux on a un autre marché qui est celui des failles communes, connues mais qui souvent ne sont pas comblé par une population d'utilisateurs lambda qui est delaissé par les editeurs et fabricants, plus affairé a gonfler leurs marges qu'a assurer le bon fonctionnement des produits qu'ils ont vendu.

On peut mettre dans ce paquet l'univers Android bien evidement, comme Apple mais aussi les editeurs commerciaux qui "supportent" que les dernieres versions d'OS qui deviennent de plus en plus vite obsoletes...

Ce 3eme marché va s'adresser a des nuisibles de bas de gamme, de la petite criminalité, de l'employé qui veut se venger, ... et du scriptkiddy - l'ado pirate debutant qui fait tout et n'importe quoi, par jeu ou par simple betise.

Le principe est simple: si on a besoin de securiser une chose c'est que ça a une valeur et si ça a une valeur il y aura toujours quelqu'un qui voudra en tirer profit...

C'est bien plus cher que ça...

J’ai arrêté l’authentification à deux facteurs dès instant où elle m’a placé à 500 km de là où j’étais en réalité. Merci la flippe, le changement de mot de passe, etc. Je m’en tiens à un mot de passe très fort.

@imrfreeze

Celle d’Apple me place systématiquement à Paris alors que je vis à Marseille :) une fois que tu le sais il n’y a plus de problème ?

Mais j’aimerais bien savoir pourquoi quand même... et ça le fait en wifi comme en 4G

@shaba

Vu de Cupertino, tous les français habitent dans la Tour Eiffel!

@shaba

Ta localisation peut dépendre de ton FAI...