Les utilisateurs d'Office 365 sont une cible permanente pour les hameçonneurs parce que leurs comptes peuvent donner accès à des données et à des systèmes d'entreprise de grande valeur. Les pirates ont intensifié leurs campagnes en lançant des attaques impliquant de faux messages vocaux envoyés sous forme de fichiers audio pour tromper les personnes et les amener à exposer leurs mots de passe.

La campagne a été découverte ces dernières semaines par des chercheurs de l’entreprise de sécurité McAfee, mais aussi par des entreprises ciblées appartenant à de nombreux secteurs d’activité comme les services, les finances, l’IT, la distribution, l'assurance, l’industrie manufacturière, l'infrastructure, l'énergie, les institutions gouvernementales, la justice, l'éducation, la santé et les transports. « Un très grand nombre d’employés occupant des postes divers ont été ciblés, des cadres intermédiaires jusqu’aux cadres supérieurs », ont déclaré les chercheurs de McAfee dans un rapport publié hier. Selon eux, il s’agit d'une campagne de « phishing » et de « whaling » ou « chasse à la baleine ». Ce genre d'hameçonnage vise les cadres supérieurs, les chefs de service et d'autres cibles de grande valeur au sein des entreprises en utilisant des leurres auxquels ils sont susceptibles de s'intéresser.

Créer un sentiment d’urgence

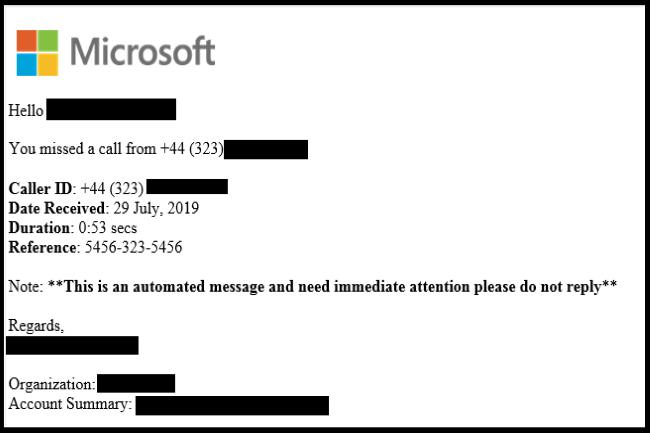

Les courriels malveillants portant le logo de Microsoft informent les destinataires qu'ils ont raté un appel téléphonique particulier. Le faux message vocal comprend des informations comme l'identification de l'appelant, la date, la durée de l'appel, le nom de l’entreprise et un numéro de référence. Les courriels comportent aussi des pièces jointes HTML qui, si elles sont ouvertes, redirigent les utilisateurs vers un site de phishing leur disant que Microsoft va récupérer leur message vocal et leur demande de se connecter à leur messagerie pour y accéder. Pendant cette phase, la page affiche un court enregistrement audio d'une personne qui parle pour faire croire aux victimes qu'elles écoutent les premières secondes d'un message vocal légitime.

« Par rapport à d’autres campagnes d'hameçonnage, celle-ci est différente car elle intègre de l'audio pour créer un sentiment d'urgence et inciter les victimes à cliquer sur le lien malveillant », ont déclaré les chercheurs. « C’est ce qui donne l’avantage à l'agresseur dans cette campagne d'ingénierie sociale », ont-ils ajouté. Une fois que l'enregistrement a été lu, les utilisateurs sont redirigés vers un autre site Web malveillant qui reproduit la page de connexion à Office 365. Pour donner encore plus de crédibilité à l'attaque, le site prérempli automatiquement l'adresse électronique de la victime. Si l’utilisateur entre son mot de passe, il reçoit un message de connexion et il est redirigé vers le site Web légitime office.com.

Des kits de phishing prêts à l’emploi

Les chercheurs de McAfee ont établi que ces attaques utilisaient trois kits de phishing différents spécialement conçues pour mener ce type de campagnes et que ces kits étaient vendus sur le marché underground. L'un d'eux s'appelle Voicemail Scmpage 2019. La grande disponibilité de ces kits sur les forums abaisse le niveau d’exigence pour de nombreux cybercriminels. En effet, il faut peu de connaissances ou de compétences pour lancer ces attaques, ce qui signifie qu’elles risquent de se multiplier. Les pièces jointes aux courriels au format JJ-Mois-AAAA.wav.html, JJ-Mois-AAAA.wav.htm ou Audio_Telephone_MessageJJ-Mois-Année-AAAA.wav.html restent de bons indicateurs pour démasquer ces tentatives d'hameçonnage. Il semble que les noms de domaines utilisés pour héberger les fausses pages de messagerie vocale, dont la liste figure dans le rapport de McAfee, ont été générés au hasard.

Les identifiants Office 365 volés sont précieux pour les pirates car, en fonction de l'abonnement Office de l'entreprise, un seul compte Microsoft donne généralement accès à un tas de services et de données. Les comptes compromis peuvent également être utilisés pour usurper l'identité de cadres supérieurs et tromper d'autres employés de la même entreprise, les pousser par exemple à prendre des décisions qui peuvent se traduire par des pertes financières pour l'entreprise, ou pour mener de nouvelles attaques. D’après le FBI, au niveau mondial, au cours des trois dernières années, les attaques par email ont coûté plus de 26 milliards de dollars aux entreprises.

Les administrateurs IT sont encouragés à activer l'authentification à deux facteurs (2FA) pour les comptes Office 365 de leur entreprise. Certaines attaques par phishing peuvent contourner la 2FA, mais il faut pour cela plus de ressources et une infrastructure spéciale pour y parvenir. Il est aussi important de former les employés pour leur apprendre à identifier les courriels de phishing, à éviter de cliquer sur des liens suspects ou à ouvrir des pièces jointes provenant d'expéditeurs inconnus. En terme de sécurité, ces bonnes pratiques restent toujours la première ligne de défense des entreprises.

Commentaire