Les chercheurs en sécurité de HP Wolf Security viennent de découvrir une nouvelle famille de logiciels malveillants (malware) qui permet de voler des informations. Cette menace, baptisée SVCReady, se cache dans un document Word que les pirates envoient à leurs victimes dans le cadre d’une campagne de pourriel.

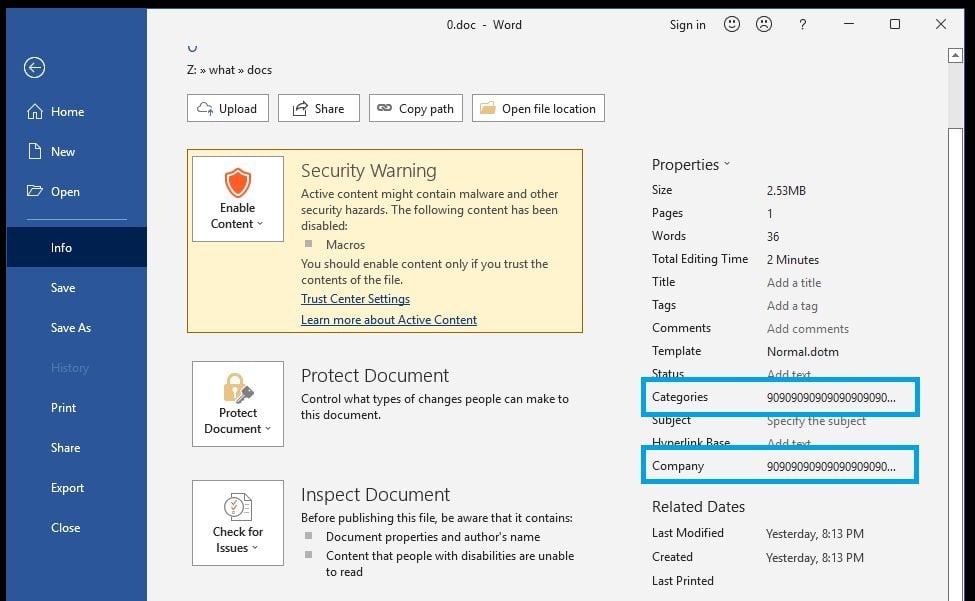

Jusque-là, rien de nouveau. Mais SVCReady a une petite particularité qui fait toute sa saveur. Ce malware n’utilise pas des commandes PowerShell ou MSHTA pour télécharger la charge active (payload). L’ouverture du fichier Word suffit et déclenche l’exécution d’une macrocommande VBA, qui charge en mémoire un programme caché dans la zone des propriétés du document.

Le code lance ensuite l’exécution d’une librairie DLL en utilisant le programme rundll32.exe, de Windows. C’est cette librairie DLL qui fait le travail de téléchargement, en communiquant avec les serveurs des pirates. Elle va même plus loin en collectant des informations telles que le nom de l’utilisateur, le fuseau horaire et l’éventuelle appartenance à un domaine. En interrogeant la base de registre, le programme collecte aussi des données sur le Bios, le fabricant de l’ordinateur, les processus en cours d’exécution et les programmes installés. Il peut également effectuer une capture d’écran et connaître le nombre de périphériques USB connectés. Par la suite, il tente à nouveau de collecter des informations système en utilisant le processus systeminfo.exe. Le malware tente aussi de détecter s’il fonctionne au sein d’une machine virtuelle. Il se met ensuite en sommeil pour une période de 30 minutes.

Associé au malware ReLine Stealer

Lors de sa détection le 26 avril, l’analyse du code par les chercheurs a permis de déterminer que SVCReady téléchargeait le programme RedLine Stealer. Ce logiciel malveillant est conçu pour voler les mots de passe, les informations de paiements et les données de navigation.

Depuis sa découverte à la fin du mois d’avril, le programme a évolué, selon les chercheurs de HP Wolf Security. Ainsi, les données échangées avec les serveurs des pirates sont désormais chiffrées, ce qui n’était pas le cas initialement. Toutefois, le malware comporte des erreurs de programmation qui, par exemple, entraînent l’interruption de son exécution lors du redémarrage de l’ordinateur. De plus, le programme crée une clé spécifique dans la base de registre qui permet de le détecter facilement.

Mais les chercheurs précisent que le malware est en cours d’évolution et pourrait devenir une plus grave menace. En outre, il présente des similarités avec le programme utilisé par le groupe de cybercriminels TA551. Ce groupe utilisait une faille dans le serveur Microsoft Exchange pour voler des identifiants et des mots de passe, s’introduire dans les boîtes de courrier électronique et répondre à des emails en redirigeant vers un cheval de Troie bancaire. Il faut donc rester très vigilant.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : HP